サイバー攻撃の種類にはどんなものがある?最近の動向や被害事例も紹介

2024.04.17投稿、2024.04.17更新

近年、サイバー攻撃の被害が増えています。サイバー攻撃の件数だけでなく種類も増えており、攻撃が高度化・複雑化していることが背景にあります。攻撃の対象は、よく名前を知られた大企業だけではありません。中小企業の被害も多く、どの企業にとってもサイバー攻撃のリスクは変わらないといえるでしょう。

企業がサイバー攻撃から身を守るためには、サイバー攻撃の種類を知ることが重要です。どのような種類のサイバー攻撃があるのか、どのような事例があるのかを知ることで、より効果的な対策に役立ちます。

そこで今回は、サイバー攻撃の種類や最近の動向、実際にあった事例や対策方法を紹介します。

サイバー攻撃とは

サイバー攻撃とは、インターネットを経由して機器やデータ、そのユーザーに被害を与える攻撃のことです。代表的なサイバー攻撃には、認証情報の搾取やアカウントの乗っ取り、データの搾取・改ざん、金銭の窃取、システムの停止や破壊などがあります。

サイバー攻撃の対象

インターネットに接続している端末は、サイバー攻撃の対象となる可能性があります。不特定多数に対する無差別攻撃も多いため、企業だけでなく個人も注意が必要です。

対象となる機械やデータはPCやサーバーだけでなく、スマートフォンやタブレット、最近はIoT機器なども含まれます。

サイバー攻撃の目的

サイバー攻撃の目的はさまざまありますが、主に以下の目的が知られています。

- 金銭の窃取

データやシステムを人質にして身代金を要求します。サイバー攻撃の目的として最も多く見られます。この場合は、企業に対する恨みが原因の場合もあります。

- 知的財産・個人情報の窃取

企業が保有する機密情報や開発情報、また個人情報の窃取を目的にサイバー攻撃を行うことも多いです。最終的には、盗んだ情報をもとに金銭的利益が得られるような事業活動を行います。

- 政治的主張

無差別テロの一種としてサイバー攻撃が行われることもあります。たとえば、戦争や紛争の相手国とその国の企業をターゲットにした攻撃があります。

サイバー攻撃の主な種類や手口

サイバー攻撃にはさまざまな種類があります。それぞれの攻撃は日々進化し、亜種や新型が増えることで高度化・複雑化しています。代表的なものを紹介します。

悪意のあるプログラムによる攻撃

- マルウェア

マルウェアとは、悪意のあるプログラムの総称です。コンピュータウイルス、スパイウェア、キーロガーなど、さまざまな種類があります。ランサムウェアもマルウェアの1種で、データを人質に高額な身代金を要求するコンピュータウイルスです。PCやサーバーに侵入してデータをロックしたり、暗号化したりして、解除の料金を要求します。さらに情報を漏洩させることもあります。

不正アクセス・なりすましによる攻撃

- パスワードリスト攻撃

ユーザーIDとパスワードの組み合わせリストから不正アクセスを行う攻撃です。パスワードリストは、ほかのサイバー攻撃による情報漏洩や、そこからの売買で入手します。

- ブルートフォース攻撃

「総当たり攻撃」ともいいます。パスワードで考えられるパターンを順番に試していくことで不正アクセスを行う攻撃です。例えば、暗証番号でよく使われます。

似たものに、パスワードによく使われる言葉を組み合わせて試していく「辞書攻撃」があります。

- MITB攻撃

MITBはMan-in-the-Browserの略称で、マルウェアを感染させてサーバーとブラウザの間で通信を乗っ取り、情報を窃取する攻撃です。

- セッションハイジャック

セッションIDを窃取することでセッション(通信の一連の流れ)を乗っ取り、データを窃取する攻撃です。

- フィッシング攻撃

なりすましメールによって認証情報や決済情報を詐取する攻撃です。取引先、ECサイト、金融機関などになりすましたメールやメッセージから、偽のWebサイトにアクセスさせたり、マルウェアをインストールしたりします。

脆弱性を利用した攻撃

- SQLインジェクション攻撃

データベースの脆弱性を突いた攻撃で、データベースへの不正アクセスやデータの改ざん・消去を行います。

- クロスサイトスクリプティング(XSS)

特定のWebサイトのHTMLに悪意のあるプログラムを埋め込み、訪問者の情報を窃取する攻撃です。

- ゼロデイ攻撃

修正プログラムがまだ配布されていない脆弱性を突いた攻撃です。修正プログラムがないので防御することが難しく、大きな被害をもたらします。

- バッファオーバーフロー攻撃

サーバーやシステムに、メモリの容量を超える量のデータを送りつけて誤動作させ、管理権限を乗っ取る、不正アクセスを行うなどして情報を窃取・改ざん・消去する攻撃です。

その他

- 標的型攻撃

特定のターゲットに向けた攻撃です。不正アクセスのための情報を集めるなど、時間と手間をかけてターゲットの情報を収集して行います。成功の確率も高く、大きな被害をもたらします。

- 踏み台攻撃

他人のサーバーやPCを乗っ取り、第三者への攻撃を仕掛けます。他人になりすますことで、攻撃者の正体を隠すことができます。

- DoS/DDoS攻撃

ターゲットのWebサイトに大量のリクエストを行い、サーバーやシステムを停止させる攻撃です。1台の端末からの攻撃をDoS攻撃、複数の端末からの攻撃をDDoS攻撃といいます。

- サプライチェーン攻撃

本命のターゲットである大企業ではなく、そのサプライチェーンである中小企業を攻撃して本命を攻撃する足がかりにするという攻撃です。最終的には本命の大企業を攻撃し、大きな被害をもたらします。

上記の通り、さまざまな種類のサイバー攻撃があります。しかし、1回の攻撃が1種類のサイバー攻撃だけで行われるわけではありません。いくつものサイバー攻撃を組み合わせて攻撃が行われます。たとえば、サプライチェーン攻撃を行うために、中小企業へのランサムウェア攻撃をし、その準備として標的型攻撃やフィッシング攻撃を行うこともあります。

サイバー攻撃の被害件数と事例

サイバー攻撃の手口は年々進化し、被害にあってもすぐには発見しにくくなっています。サイバー攻撃の実態を知って自社を守るために、近年の被害件数や事例を知っておきましょう。

近年のサイバー攻撃の動向

近年は、サイバー攻撃の数が大きく増加しています。理由は、次のようなものです。

- インターネットの普及やインターネット機器の増加

- インターネットを利用するシステムの増加

- テレワークの増加

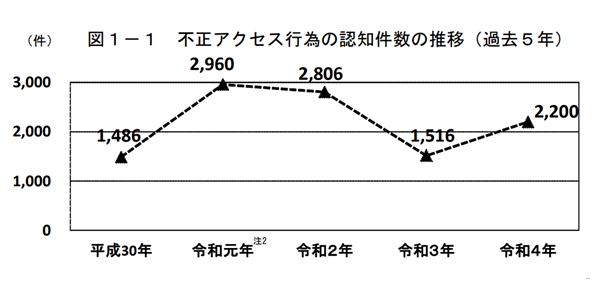

総務省、警察庁および経済産業省が発表した「不正アクセス行為の発生状況」によると、不正アクセス行為が平成30年(2018年)の1,486件から、令和4年(2022年)には約1.5倍の2,200件に増えています。

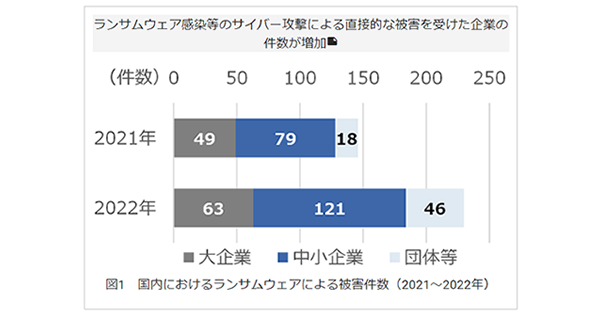

独立行政法人情報処理推進機構が発表したデータによると、2022年のランサムウェア感染等のサイバー攻撃の被害件数は、前年の約1.6倍に増えています。なかでも、中小企業の被害が伸びているのに注意が必要です。

国内のサイバー攻撃の事例

国内で話題になったサイバー攻撃の事例を紹介します。

- 港のシステム障害

港の保守運用をしているシステムがサイバー攻撃を受け、システム障害が発生しました。コンテナの積み下ろしなどの業務が3日間できない事態となりました。

原因は、VPN機器の脆弱性をついた攻撃によるランサムウェア感染です。

- 大手自動車メーカーの個人情報流出

ある自動車会社では、アプリケーションサーバーの脆弱性によりサーバーへの不正アクセスを許し、従業員、取引先、協力会社などの社員の個人情報が漏洩しました。

IDやパスワードも漏洩したため、不正アクセス発生のリスクが残されます。

- 大手菓子製造業者の顧客データ流出

ある菓子メーカーでは、ランサムウェアと見られるサイバー攻撃により、オンラインショップでの顧客情報がロックされました。個人情報の流出や不正利用は確認されていませんが、リスクは否定できません。

不正アクセスについては、以下の記事もご参照ください。

関連記事

不正アクセスとは?よくある被害例や効果的なセキュリティ対策の方法を解説

企業がサイバー攻撃を防ぐための対策

サイバー攻撃を受ける前に企業が行うべき対策の代表例を紹介します。

ソフトウェアの最新化

OSやアプリケーション、ハードウェアのファームウェアなどは、ソフトウェアアップデートや修正プログラムの適用をこまめに行います。不具合や脆弱性をなくすためです。

ファイアウォールの導入

ファイアウォールを社内ネットワークとインターネットの境界に設置することで、不正アクセスを検知・遮断します。

WAFの導入

WAF(Web Application Firewall)はWebサイトやWebアプリケーションへのアクセスを監視し、不正アクセスを検知・遮断します。

IDS/IPSの導入

IDS(Intrusion Detection System)は侵入検知システムとも呼ばれ、社内ネットワークを監視して不正アクセスを検知します。 IPS(Intrusion Prevention System)は不正侵入防止システムとも呼ばれ、不正アクセスを検知・遮断します。

どちらもミドルウェア層へのサイバー攻撃を検知・遮断するツールです。最近は、ファイアウォールやWAF、IDS/IPSなどを統合したツールも増えています。

端末管理

場所を問わず、従業員が業務に使用している端末の数、形式、アプリケーション、セキュリティ状態などの状況を管理することです。テレワークで使用している私物の端末も把握します。なお、業務に用いるIT機器やデバイス、ソフトウェアを、会社に報告をせず、独自の判断で利用をしている状態のことを「シャドーIT」と言います。

シャドーITについては、次の記事もご参照ください。

関連記事

シャドーITとは?起こりうるセキュリティリスクや防止策を解説

DMZの構築

社内ネットワークとインターネットの間にDMZ(DeMilitarized Zone、非武装地帯)を構築することで、外部から社内ネットワークへ直接アクセスすることを防ぎ、セキュリティを強化します。

DMZについては、以下の記事もご参照ください。

関連記事

DMZとは?役割やメリット・デメリット、構築方法を紹介

セキュリティ教育の徹底

従業員にITリテラシーやセキュリティに関する教育を行います。それによってセキュリティ意識とスキルの向上を図り、エンドポイントセキュリティを強化します。

企業側の対策は、以下の記事もご参照ください。

関連記事

なぜエンドポイントセキュリティが重要?その理由や選び方などを紹介

サイバー攻撃の種類や手口を知って攻撃に備えよう

近年、サイバー攻撃は企業の規模や知名度にかかわらず、身近なリスクの1つといえます。取引の電子化、クラウドサービスの導入、テレワークの普及など、業務におけるインターネット利用がなくなることはないため、リスクがなくなることはありません。

サイバー攻撃を防ぐためには、より正確な知識を身につけて適切な対策を行うことが重要です。しかし、企業によってはセキュリティを担当する情報システム部門の人数が少なく、十分な対策を行えないこともあります。

その場合は、インターネットへの接続全体にセキュリティを強化したツールを導入する方法もおすすめです。さまざまなリモートアクセスツールを展開しているCACHATTO Oneの「セキュアコンテナ」なら、 PC業務環境をデータレスクライアントにすることで、安全なハイブリッドワークを実現します。PC上の隔離業務領域のデータ保護と業務終了時のデータ削除により、端末からの情報漏洩リスクを低減できます。

運用が簡単なため「ひとり情シス」などの担当者が少ないような、中小企業でも導入しやすい製品です。ぜひ試してみてください。

CACHATTO Oneに関する資料請求やお問い合わせはこちら。

お気軽にお問い合わせください!

リモートアクセスや製品に関する

お役立ち資料をご用意しています。

お役立ち資料ダウンロード

お役立ち資料ダウンロード

リモートアクセスや製品に関する

様々なご質問にお答えします。

メールでお問い合わせ

メールでお問い合わせ

※

※ ※

※